Tecnologia

É assim que, mesmo com autenticação em dois fatores, hackers invadem canais do YouTube

A quantidade de canais com milhões de inscritos que já foram hackeados não é pouca. Praticamente todo mês, um youtuber famoso na comunidade aparece, desesperado, anunciando em suas redes sociais, que teve seu canal invadido.

Antes, não era tanto, mas agora, a frequência com que esses ataques acontecem aumentou de tal maneira, que muitos chegam até a desconfiar que se trata de uma espécie de jogada de marketing, onde o youtuber diz ter sido hackeado para engajar suas redes ou até mesmo o próprio canal.

Contudo, não se trata disso. Longe de ser uma jogada de marketing, a invasão de canais no YouTube por hackers que promovem lives de criptomoedas é um problema real.

E a perplexidade dos criadores de conteúdo é compreensível. Afinal, se a pessoa tem um canal grande, por óbvio, ela criou uma senha extremamente difícil de advinhar, bem como ativou a autenticação de dois fatores onde só é possível acessar a conta Google com um dispositivo adicional. Então, como é possível que, mesmo assim, hackers consigam invadir contas do YouTube?

Google e YouTube.

A resposta para essa questão nem é tão complexa. Existem casos em que o youtuber, embora nem sempre admita, executou sim um arquivo com vírus. E não, antes de que você comece a especular, esse arquivo não vem de um site pornô ou de um anúncio de aumento peniano.

É possível, mas na maioria dos casos, os invasores iniciam o processo entrando em contato por email.

Na mensagem, os criminosos afirmam ser de uma empresa de games ou software, e dizem querer fazer um vídeo patrocinado onde o youtuber testará seu produto. Para isso, o criador de conteúdo precisa baixar e rodar em sua máquina o tal programa. Aí já era: o vírus rouba os cookies, arquivos de texto que são guardados no computador contendo senhas dos sites e os envia para o hacker.

É por meio desses cookies que o invasor acessa as contas da vítima.

YouTube.

Um reles link. Se a pessoa clicar, abre-se uma página de aspecto inofensivo – que também pode ser totalmente em branco, ou simular uma falha de carregamento. Mas dentro dela há um código, em JavaScript, que rouba cookies. Isso não deveria ser possível, já que cada página da web só tem acesso aos cookies que ela mesma criou. Porém, em determinadas circunstâncias, há como driblar essa barreira.

Mas peraí: e a autenticação de dois fatores? Afinal, o hacker pode até roubar os cookies com as senhas dentro, mas não vai conseguir se logar sem a 2FA, certo? Errado. Cada site cria um ou mais cookies, de vários tipos e com várias funções.

Entre eles, os “cookies de sessão”: que são temporários, ou seja, duram apenas uma sessão de uso, e servem para mostrar aos diversos servidores do site (como os que enviam as páginas e os vídeos, por exemplo) que você já passou pelo servidor de autenticação, incluindo 2FA, e está logado. Roubando esses cookies temporários, o hacker consegue burlar a autenticação dupla.

Em suma: não basta não executar arquivos suspeitos. Também é muito importante não clicar em links estranhos – ou, se você realmente quiser fazer isso, pelo menos usar um navegador separado, que não esteja logado em nenhuma conta (e, portanto, não tenha nenhum cookie sensível guardado).

-

Aconteceu6 dias ago

Aconteceu6 dias agoShow “gratuito” de Madonna no RJ contará com patrocínio estatal de R$ 20 milhões

-

Aconteceu7 dias ago

Aconteceu7 dias agoDonald Trump diz que se eleito irá realizar deportação em massa de imigrantes ilegais

-

Aconteceu4 dias ago

Aconteceu4 dias agoEnchente em Porto Alegre já é histórica e cidade segue inundada; confira as imagens

-

Aconteceu2 dias ago

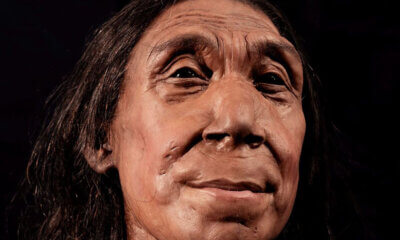

Aconteceu2 dias agoRosto de mulher neandertal que viveu há 75 mil anos é reconstruído por cientistas